IT之家 9 月 27 日消息,科技媒体 BornCity 昨日(9 月 26 日)发布博文,报道称 Windows 11 24H2 系统中存在高危漏洞,微软回应称,使用 Microsoft Defender 的用户可有效防御此类攻击。

IT之家援引博文介绍,该漏洞由安全研究机构 Zero Solarium 披露,源于对 Windows 错误报告程序 WerFaultSecure.exe 的滥用。攻击者能够利用此程序的特殊权限,发起两种截然不同的攻击,对系统安全构成严重威胁。

其中一种攻击可以让终端安全防护软件陷入瘫痪,而另一种则能直接窃取存储在系统内存中的用户敏感数据。

第一种攻击方式被称为“EDR 冻结”。研究人员发现,WerFaultSecure.exe 能够以“受保护进程轻量版”(PPL)的最高权限(WinTCB 级别)运行。

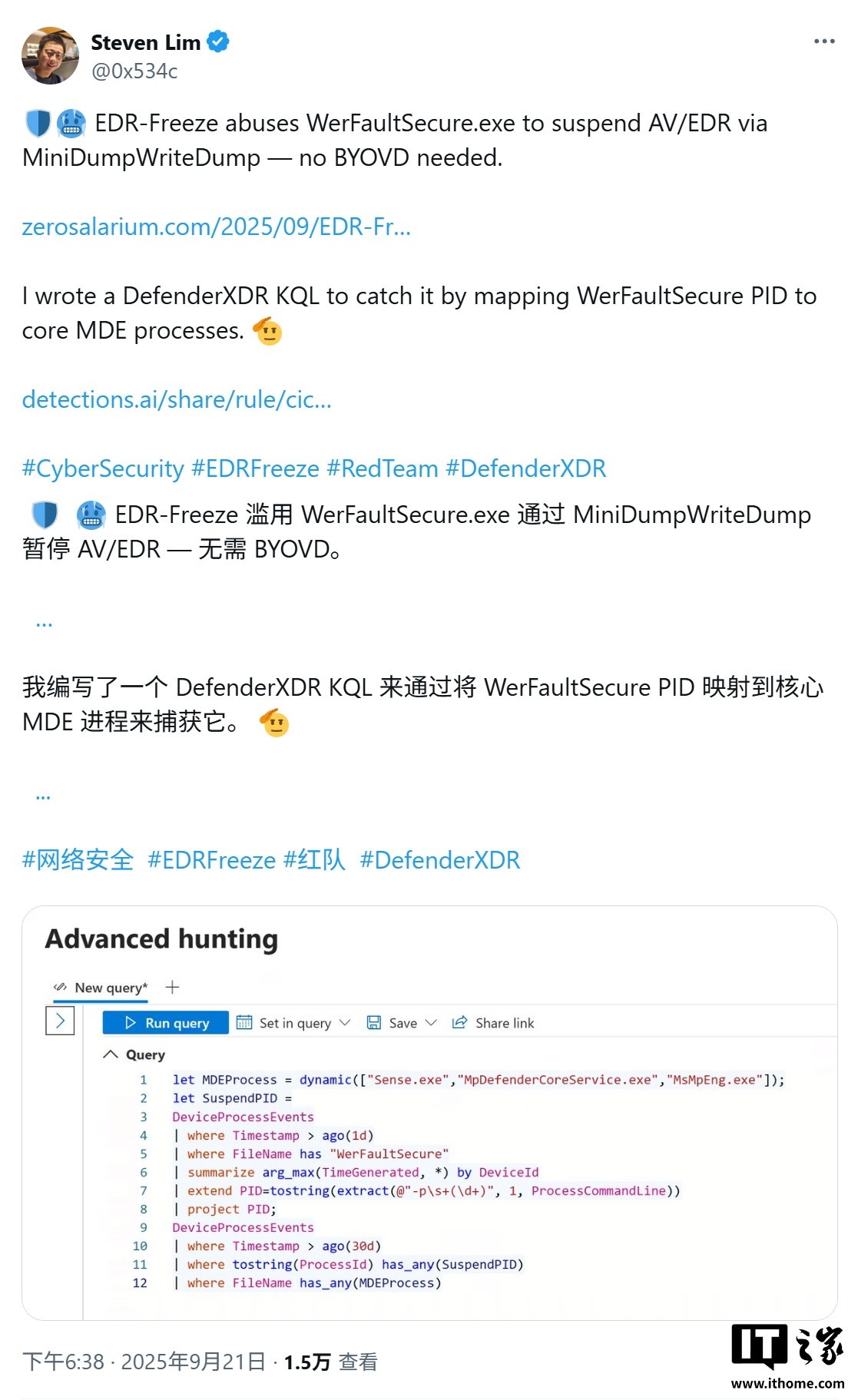

利用这一特性,攻击者可强制卡死其他受 PPL 保护的进程,例如主流的 EDR 和杀毒软件。基于此原理,该机构开发名为 EDR-Freeze 的工具,它能在用户模式下运行,无需安装驱动程序,即可将安全软件的进程暂停 1-3 秒。如果通过脚本持续调用,这种攻击便能长时间使系统防护失效,为后续恶意活动敞开大门。

第二种攻击则更为直接,旨在窃取 LSASS 进程中缓存的密码。由于新版 Windows 会对本地安全机构子系统服务(LSASS,负责管理用户登录、密码变更等安全策略)内存转储进行加密。

攻击者采用了一种“以旧换新”的巧妙手法,将一个来自 Windows 8.1、存在漏洞且有微软有效签名的旧版 WerFaultSecure.exe 文件复制到目标 Windows 11 系统中。

这个旧版本程序在生成崩溃转储文件时不会进行加密。攻击者随后调用这个旧文件,便能生成一份未加密的 LSASS 内存转储文件,并可利用 Mimikatz 等工具从中提取明文密码。

针对这些潜在威胁,微软官方已做出回应。一位发言人表示,Microsoft Defender 会检测并阻止此类攻击尝试,其客户不会受到 EDR-Freeze 工具的影响。

同时,安全社区也提出了其他防御建议,例如通过 AppLocker 等策略,限制 WerFaultSecure.exe 只能从受信任的系统目录中执行,从而阻止攻击者使用自定义或旧版本的文件发起攻击,提升系统整体的安全性。